Duties

Connect, Learn, Lead: es gilt die EU-Datenschutz-Grundverordnung (DSGVO), international auch unter der Abkürzung GDPR (General Data Protection Regulation) bekannt. Doch was regelt die neue Datenschutzverordnung genau? Welche Rechte und Pflichten kommen auf unsere Unternehmensgruppe und Sie als Privatperson zu? Und worauf werden wir - für unsere Kunden und Mitarbeitende - jetzt besonders achten?

bring your own device

Historiker werden dem Smartphone einmal einen prominenten Platz in den Geschichtsbüchern einräumen. Es ist dasjenige technische Gerät, das das Leben der Menschen verändert hat wie kaum ein anderes zuvor. Technologie verbessert unser Leben und gleicht Ungleichheiten aus. Noch nie zuvor waren wir so gut informiert und so kommunikativ. Unter Drogen wird gemeinhin eine Wahrnehmungs- und Bewusstseinsverändernde Substanz verstanden. Es gibt aber auch Süchte, die nichts mit einem Stoff zu tun haben. Wir sprechen von Verhaltenssüchten. Das gibt es zum Beispiel beim Glücksspiel oder sozialen Medien. Das Miteinander leidet - jeder weiss ja, wie ein Gespräch aussieht, wenn einer der Gesprächspartner immer mit einem Auge auf das Handy schielt. Wer Dienstgeräte beruflich stellt, muss auch dafür sorgen, dass jemand da ist, der den Umgang mit digitalen Medien vermitteln kann. Das ist bei Privatgeräten, den BYOD, nicht der Fall. Wir bieten Aufklärung und Hand-in-Hand Schulungen für Digitalisierung und Datenschutz. In unser Unternehmensgruppe sind über 90 Prozent Privatgeräte in Gebrauch und Selbstverpflichtung mit Selbstdatenschutz.

Das nächste Testament - die Märchengeschichten der Gebrüder Grimm und die Wundergeschichten von Star Trek hat der Fortschritt bereits weitgehend verwirklicht - als Nächstes kommen die Wunder Jesu an die Reihe. In der Digitalität ist Unsterblichkeit schon heute möglich - und wirft das Problem des Rechts am eigenen digitalen Abbild in der Technosphäre auf: unabwendbare Ereignisse werden abgeschafft.

- Content

Wenn die Wundergeschichten des Neuen Testaments die Bilder für den technischen Fortschritt liefern sollen, kann es ja nicht schaden, sich noch einmal die biblische Gebrauchsanweisung der Zukunft zu vergegenwärtigen.

HEILUNG: neben der unspezifischen Austreibung von Dämonen heilt Jesus Blinde, Taube, Stumme, Schlafwandler, Epileptiker, Aussätzige, Fiebrige und Gelähmte - meist durch Handauflegen, manchmal aus der Ferne.

SCHENKUNGEN: aus geringem Input wird hoher Output, sowohl bei der Verwandlung von Wasser in Wein als auch bei der Speisung von 5000 Menschen durch fünf Brote und zwei Fische. Auch die Netze der Fischer am See Genezareth werden durch ein Wunder gefüllt.

NATURWUNDER: Jesus kann auf dem Wasser laufen und den Sturm befehlen, sich zu beruhigen. Opfer seines einzigen Strafwunders war ein Feigenbaum, der nach seinem Fluch verdörrte.

TOTENERWECKUNG: gleich drei Gestorbene werden durch Jesus wieder lebendig - die Tochter des Jairus, der Jüngling zu Nain und Lazarus, den er noch vier Tage nach seinem Tod mit dem Ruf "Lazarus, komm heraus" aus seiner Grabhöhle holt.

Es geht nicht mehr vorrangig darum, IT-Assets und -Systeme, Hard- und Software zu schützen, sondern das Kerngeschäft unser Holding, in der Technik, Organisation und Menschen optimal abgestimmt sind. Das Spektrum reicht von Perimetersicherung, Einbruchmeldetechnik bis hin zu Leitstellen. Digitaler Datenschutz im Gebäudebereich ist weit mehr als Smart Home und dezentrale Energie Lösungsansätze.

Der Direktor der First Federal Bank of Nigeria klappte sein Notebook zu. Er seufzte ratlos. Warum nur wollte niemand die 12,5 Mio. Dollar?

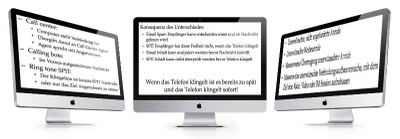

was kommt nach Spam Mail....

es heisst Spit und bezeichnet die unerwünschte, ungefragte VoIP Telefonie-Belästigung. Der leidige Unterschied zur Spam: Spit Anrufe sind nicht zu filtern, da klingeln sie schon. Hier haben wir besondere QoS Regeln im DMZ getroffen.

Transformation als Tagesgeschäft

Mobiles Arbeiten ist längst Alltag. Wie wir mit einfachen Mitteln enttäuschende Erlebnisse verhindern. Dazu verzahnen wir Entwicklung und Betrieb, auch Development and Operations, kurz DevOps. Als bei uns wohl meist genutztes Framework zählt Scrum für unsere Holding zu einem agilen Architekturboard. Diese Lösung steuert heute mehrere tausend Jobs pro Tag über den Mainframe am Stammsitz, so dass alls ITMS Prozesse von Auftrag bis zu Rechnungen und Versandschein vollkommen automatisch ablaufen. Darüber hinaus wurden inzwischen auch KopierJobs, der Versand von E-Mails, das Einlesen von FTP-Files (VDA, Supply-On), die Archivierung, sowie das Zusammenlegen und Umbenennen von EDI-Dateien verkettet, so dass unsere Firmengruppe enorm Zeit einspart. Da erforderliche Rechenkapazität in Echtzeit zur Verfügung stehen muss, wurden erste EDGE Computing Zellen direkt in der Produktion untergebracht.

Heiter bis launig

Wer sich durch E-Mails von Kunden angegriffen fühlt, sollte das nicht mit gleicher Münze zurückzahlen. Das gilt gleichmassen auch im Kollegenkreis, wo es besser ist, das Medium oder den Tonfall zu wechseln. Tretminen sind solche E-Nachrichten mit denen die Absender zum Beispiel persönlichen Konflikten aus dem Weg gehen oder Beweise für spätere Auseinandersetzung sichern wollen. Leider können wir keine Mail zurückholen oder öffentliche Tweets ungeschehen machen. Damit die emotionale Situation nicht eskaliert und Persönlichkeitsrechte verletzt werden, schreibt man keine Mail zurück, sondern vereinbart einen Termin für ein Telefonat oder ein persönliches Treffen. Wer doch eine elektronische Nachricht auf sozialen Kanälen schreiben will, kann mit dem Satz: Ich wünsche mir ein Ergebnis, mit dem wir beide leben können, beginnen. Urteile und Schlussfolgerungen sollte man weglassen.

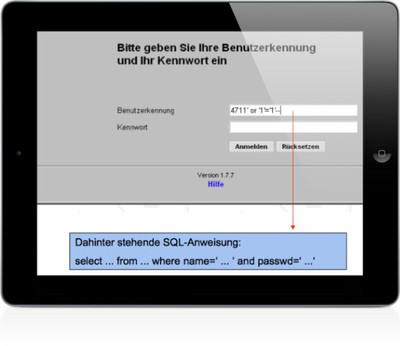

Anmeldetrends

Steckt ein Keylogger im Rechner, fängt ein Spion damit neben allen anderen Tastatureingaben auch jedes noch so sichere Passwort ab. Ganz ähnlich kommt ein Hacker per Trojaner an abgespeicherte Kennungen. Und wer kann schon garantieren, niemals auf einer Phishing-Seite die eigenen Anmeldedaten zu verraten? Abhilfe gegen solche Abgriffe schafft ein zweiter Faktor bei der Anmeldung. Der erste Faktor besteht aus einem Geheimnis, das nur uns bekannt sein sollte (dem Passwort) und der zweite Faktor aus einem Gerät oder Token, das wir mit uns führen. So arbeiten Sie auch über öffentliche Zugänge (Hotel, Bahnfahrt, Home Office) geschützt. Gleiches gilt für getunnelte Ausdrucke von digitalen Inhalten; diese Übertragung wird zusätzlich verschlüsselt.

Nicht nur Nutzer, sondern auch insbesondere Betreiber müssen umdenken. So übertragen wir Authentifizierungen grundsätzlich über SSL/TLS und Salt, um auch gegen Offline-Attacken abgesichert zu sein. Damit es sich unsere Nutzer nicht mit leicht erratbaren Zeichenfolgen, wie 1234567 zu leicht machen, gleichen wir die Syntax mit einer Blacklist ab: bereits verwendete Passwörter sind nicht erlaubt, es gilt eine Mindestlänge aus alpha-numerischen Kombinationen, sowie ein Kennwort Verfallsdatum. Es kommen darüberhinaus Biometrie-Verfahren in der Zutrittskontrolle (Energie, IT-Raum, Infrastruktur Knoten) zum Einsatz, um ein Tagebuch zu führen.

Potenzial unser Mitarbeitenden

Im Fall unser Intranet-Anwendungen patrollieren zudem Werte-Schiedsrichter aus dem Kreis der Mitarbeitenden zum Thema respektvoller Ton. So verhindern wir ebenfalls Cyber-Mobbing und Social Engineering in unser Firmengruppe, denen wir energisch und sofort entgegentreten würden.

Digitale Kompetenzen - so weit, so menschlich. Mit Human Digitalisation können der Mitarbeitende und unsere neue Arbeitsrealität miteinander in Einklang gebracht werden. Hier liegt die Chance für den Einzelnen wie für unsere Organisation (bis hin zu unser Gesellschaft). Dafür hat es - je nach Branche und Wettbewerbssituation - nicht allzu viel Zeit. Wird das Thema konsequent und beherzt angegangen, überwiegend die Chancen im Datenschutz bei weitem die Risiken.

Digitale Mündigkeit

Hinterfragen Sie Ihre digitalen Handlungen. Stellen Sie sich immer die Frage: Wenn ich das jetzt mache, wer hat ausser mir einen Nutzen davon? Möchte ich das wirklich? Und warum ist das so schwer zu erkennen?

Nutzen Sie möglichst wenige kostenfreie Dienste. Machen Sie sich stets bewusst, dass Sie hier in einer anderen Währung bezahlen: Mit Ihren Daten und Ihrer Freiheit.

Behalten Sie die Kontrolle über Ihre Daten. Speichern Sie auf eigenen Datenträger, Ihrer Festplatte oder Ihrem Heimserver, statt in der „Cloud“.

Nutzen Sie freie Software, deren Quellcode offen ist und von vielen Menschen geprüft werden kann. Zum Beispiel ein Linux-Betriebssystem wie Ubuntu statt Apple oder Windows, LibreOffice statt Microsoft Office, Firefox statt Internet Explorer, Thunderbird statt Outlook.

Seien Sie immer vorsichtig: Hundertprozentige Sicherheit wird es nie geben.

Fragen Sie nach. Mit diesem Formular können Sie von Firmen eine Auskunft verlangen, was diese alles über Sie gespeichert haben.

Klären Sie auf. Verbreiten Sie diese Tipps, reden Sie darüber oder laden Sie Freiheitsredner ein.

Helfen Sie uns

Wir möchten diese Liste aktuell halten. Helfen Sie uns dabei. Haben Sie weitere Tipps? Mailen Sie uns.

Zeitgemässe Zusammenarbeit und Organisation - nur so entsteht Raum für erfolgreiches, nachhaltiges und bedeutungsvolles MITeinander. Wir haben erkannt, dass neue Formen der Kollaboration im Netzwerk zukunftsrelevant sind, und Lösungen wie Mobile, Augmented Reality, neue Sensorik und neue Steuerungsziele immer wichtiger und immer schützenswerter sind.

Der ersten Forderung kommen wir mit Digitalen Kompetenzen nach. Aus unser Sicht entscheidend ist die Abgrenzung von Kompetenzen gegenüber Skills. Es geht beim (digitalen) Datenschutz nicht zuerst um erlerntes Wissen (Skills), wie eine spezielle Programmiersprache. Vielmehr zählt Erfahrungswissen in der Anwendung moderner Technologien und im Umgang mit der zunehmenden Informationsflut. Persönliche Flexibilität und die Fähigkeit, sich zu vernetzen, sind universelle Eigenschaften, die wir in unser Unternehmensgruppe nicht hoch genug gewichten können in der Personalauswahl und -entwicklung. Hier liegen im übrigen die Chancen für jeden Mitarbeitenden, seinen Marktwert selbst zu bestimmen und Rationalisierungsängsten entgegen zu treten. Erst in zweiter Linie sind Qualifikationen gefragt, die neue digitale Welt zu gestalten. Die Digitalisierung als Megatrend hat seine Wurzeln in der Software-Entwicklung. Wenn wir etwas (z.T. schmerzlich als Anwender) gelernt haben, ist es das Prinzip, mit Prototypen, also unfertigen Produkten an den Markt zu gehen und die Fehler im Betrieb zu beheben.

Selbst-Datenschutz

Wussten Sie, dass Ihr Smartphone das Zeug zur Wasserwaage, zur Wetterstation und als Wanze hat? Im Rahmen unser Fürsorgepflicht beinhalten unsere Coachings (CryptoParty, Let's Code, TEDx) und Workshop-Seminare (MakerFaire, Fuckup Nights, Hackathon) ein offenes Format zur persönlichen und beruflichen Entwicklung. Wir schulen Handhabung (keine Klarnamen-Pflicht für Messe-Tickets) und informelle Selbstbestimmung (fake GPS, Alter EGO) gegen Vorratsdatenspeicherung und unfaires Leistungsschutz-Recht (RSS feed, VPN). Praxisnah und ohne juristisches Fachkauderwelsch zeigen wir unseren Mitarbeitenden, wie man es schafft, Bussgelder und Abmahnungen zu vermeiden. Begleitend und zum Video-Selbststudium bieten wir Technische Informationsbibliotheken und ausgesuchte Fernlernkurse.

Menschinen: bis jetzt hat sich der Mensch das Recht, zu entscheiden, nicht nehmen lassen. Aber die Maschinen bestimmen den Raum der Optionen; sie treffen eine Vorauswahl. Es ist aufgrund des sozialen Drucks und der maschinellen Intelligenz unüblich, sich gegen den maschinellen Rat zu entscheiden. Mit einer Anti-Entscheidung gehen Menschen hohe Risiken ein, sowohl juristisch als auch sozial. Das führt unter anderem zu bald legalisierten Versuchen mit sprechenden Tieren. Das Aufweichen der Grenze zwischen Menschen und Maschinen geschieht tagtäglich über lernende Sprachassistenten. High Heels waren gestern. Morgen machen wir Barbie legs - die Beine selbst länger....

Wir haben es uns zur Aufgabe gemacht jeden mitzunehmen! Um solche Fragen sollte es gehen. Worauf wollen wir verzichten, worauf nicht? Darüber haben wir im Personen- und Datenschutz Projekt argumentiert. Also mussten wir über neue Spielregeln (Sicherheitskultur) und innerbetriebliche Perspektiven nachdenken. Um einen guten Überblick über unser Netzwerk zu erhalten, sollten zwangsläufig Daten aufgezeichnet werden. Gar nicht, weil es interessant wäre zu wissen, wer wann an welchem PC oder welcher Maschine was genau getan hat. Sondern vielmehr, um den Normalzustand festzustellen und bei abweichenden Verhaltensweisen nachzuforschen, ob es sich um einen Angriff von innen oder aussen, oder etwa eine Nutzerverhaltens-Änderung handelt. Hier kommt der Datenschutz ins Spiel. Je mehr digital verknüpfte Produkte und Dienstleistungen wir zukünftig anbieten, desto mehr skalierbare Systeme machen wir uns zu Nutze.

Home Office

Wir leben in einer vernetzten Welt. Immer mehr Geräte sind mit dem Internet verbunden und gleichzeitig auch noch miteinander vernetzt. Doch nur wenige Menschen können die dadurch entstehenden komplexer werdenden digitalen Netzwerke überblicken und etwaige Sicherheitslücken nachvollziehen. Haben Sie schon einmal eine Liste aller Geräte in Ihrem Haushalt und Büro gemacht, die direkt oder indirekt mit dem Internet verbunden sind? Das Gerät, das am häufigsten vergessen wird ist der Internet-Router. Und auch, dass Lautsprecher, Türklingeln, Thermostate und Haushaltsgeräte wie Waschmaschinen und Kühlschränke mittlerweile vernetzt sind, ist vielen Nutzern nicht bewusst. So kann der moderne digitale Kühlschrank zur Bedrohung für den Laptop im Arbeitszimmer werden. Dabei funktioniert IT-Sicherheit wie impfen. Je mehr Privatanwender und Unternehmen zumindest ein mittleres Schutzlevel erarbeiten, desto sicherer sind wir alle im Internet unterwegs. Denn häufig haben es vor allem Privatpersonen nicht mit gezielten Attacken zu tun, sondern werden Opfer von Angriffen auf Anbieter, denen sie wiederum Teile ihrer IT Infrastruktur anvertraut haben. Digitale Transformation ist kein Junge-Leute Thema, sondern ein gesamtgesellschaftlicher Umbruch!

MDM

Security Enhanced Linux (SELinux) ist ein Framework, das über die reinen Linux-Berechtigungen hinaus geht. Wenn es um die mobile Geräteverwaltung (Mobile Device Management) geht, bedeutet unsere SELinux Umgebung, sowie Dual Persona die Bereitstellung und Verwaltung von zwei separaten und voneinander unabhängigen Endbenutzerumgebungen auf einem einzigen Mobilgerät. Im Allgemeinen ist die erste Umgebung für persönliche Zwecke gedacht, während die zweite für berufliche Angelegenheiten reserviert ist. Die Grundüberlegung mit der wir unsererseits MDM (Mobile Device Management) umgesetzt haben, setzt auf lebenslanges lernen und Empathie. Wir erleben den Abschied vom klassischen Arbeitsbegriff - jetzt. Alles, was passiert, passiert in allen Branchen und gleichzeitig. Es geht uns um Begriffsfindung für gute und sichere Arbeit im Wandel der Zeit. Wenn wir die Entwicklung in einem grösseren historischen Kontext betrachten, dann versteht man, dass wir Menschen sehr lernfähig sind. Ebenfalls ein sichtbarer Effekt ist unsere Resilienz gegenüber neuen Anforderungen. Hier geht es um Datensicherheit, Verschlüsselung und das Recht auf Privatssphäre. Wir sind optimistisch, dass Menschen in der Lage sind, Daten zu zähmen.

Digitales Engagement

Was uns auffällt ist, dass Digitalisierung immer noch zu oft als oberflächliches Einzelthema gedacht wird. Man kann sich nicht mit etwas schmücken, dass man nicht umsetzt. Besonders nicht in der digitalen Welt, denn Digitalisierung schafft vor allem eins: Nachvollziehbarkeit und Transparenz. So manches Unternehmen hat das schon gelernt, die Politik noch nicht. Schliesslich werden Digitalisierungs-Projekte durch Steuern finanziert. Solche technisch-politischen Diskussionen werden natürlich vorrangig unter Experten geführt. Und genau da liegt ein weiteres Problem: viel zu viele Bürger trauen sich gar nicht, in die Diskussion zur Digitalisierung einzusteigen, weil ihnen das technische Grundwissen fehlt. Bisher ist unklar, wer die Verantwortung trägt, Menschen verschiedener Altersgruppen zu mündigen Bürgern einer digitalen Welt aus- und weiterzubilden. Wer ist hier zuständig? Schulen, Unternehmen, Politik, oder jeder Einzelne selber? Vor allem im Bereich digitale Verwaltung. Denn nur, wenn die Verwaltung in der Lage ist, einheitliche und sichere Funktionen und Schnittstellen bereitzustellen, lohnt es sich auch für die Unternehmen, die sich bisher vor der Digitalisierung drücken, das papierlose Büro einzuführen. Das hat wiederum direkten Einfluss auf die digitalen Fähigkeiten der Mitarbeiter. Damit sind wir dann zwar kein digitaler Vorreiter, aber auf dem Weg in die richtige Richtung. Ob wir nicht lieber eine umfassende Bürgerdatenbank mit validen Identitäten und funktionierenden eGovernment-Funktionen haben wollen, als unvernetzte Datenbanken und Menschen, die in der digitalen und der analogen Welt durch sämtliche System fallen, weil sie nicht zugeordnet werden können.

Datenschutz und Nutzerverhalten

Viele Anwender kennen noch die typische Firewall, einmal installierte Sicherheits-Software, um die sich der Nutzer nie wieder kümmern muss. Es sei denn, es stehen Updates an oder die nächste Jahresgebühr wird fällig. In unser Firmengruppe werden längst dynamische Sicherheits-Konzepte eingesetzt, um unterschiedlichste Infrastruktur-Architekturen und Geräte abzusichern und zu bemerken, wenn Teile der IT angegriffen oder ausgespäht werden. Um die Erstaufnahme oder Ist-Analyse zu erheben, nutzten wir Interviews, sowie das Werkzeug der Risiko-Analyse zur Bewertung unser digitalen Arbeitsinfrastruktur (LAN, WAN, Remote). Also wertschätzende Verfahren gegenüber mechanischer Datenschutz-Technik-Checklisten. Um Anstand und Vertrauen geht es für uns im Daten- und Personenschutz. Berufliche und persönliche Ängste, sowie Wertestrukturen unser Mitarbeitenden wurden aufgegriffen, um gerade partizipative und kommunikative Elemente in die neue Sicherheitskultur einfliessen zu lassen. Als Konzept und massgeblicher Erfolgsfaktor für die Umsetzung unser 4.0 Technologien (Industrie4.0, IoT, KI). Zur Systematisierung dient die Geschäftsmodell-Tapete, welche Fokussierung und Terminplanung zur Umsetzung pro Prozessaspekt ergibt. Es geht um Abläufe, Änderungen in Organisation und Kommunikation, ums sich neu erfinden - dank DSGVO. Was für uns immer wieder zu erfahren ist: die Mitarbeitenden wünschen sich weit mehr Gestaltungs-Freiräume, Information und Dialog auf allen Ebenen unser Organisation. Auf Augenhöhe zu kommunizieren ist mehrfach zu finden, aber auch die Begeisterung im Daten- und Personenschutz Projekt über sich hinauszuwachsen und für die kommende Generation an Fachkräften und Azubis entscheidende Arbeitsbedingungen und Ausblicke mitzugestalten.

Papst Leo seufzte. Das Papyrus-Fragment stammte zweifellos aus der Zeit Christi. Aber die Zeichen ergaben einfach keinen Sinn: http://....