Issues

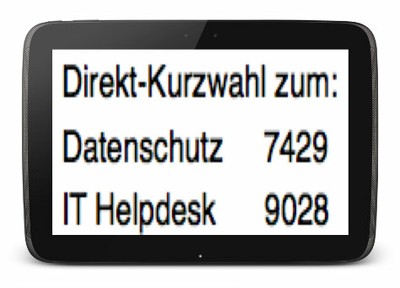

Der Volksmund meint: wer die Wahrheit sagt, braucht ein schnelles Pferd. Und der Rat unser Eltern lautet: die eigene Freiheit hört dort auf, wo die Freiheit des anderen bedroht ist. Beide Hinweise versuchen eine Abgrenzung der Privatsphäre bei freier Meinungs-, sowie Persönlichkeitsentfaltung. Und genau darum geht es im Kern bei der DSGVO / EU-Datenschutz-Grundverordnung: Daten- und Verbraucherschutz mit Informationspflichten, Auskunftsrechten und dem Recht auf Löschung personenbezogener Stammdaten.

Ihr Informationsrecht

Auftragsdatenverarbeitung

Wir begrüssen es, wenn Sie in Sozialen Netzwerken und/oder Foren Kontakt und Meinungsaustausch suchen. Wir möchten Sie jedoch darauf hinweisen, dass Ihr Beitrag als nicht-vertraulich behandelt wird und dass - nicht nur wir - jedwede Ideen, Konzepte, Wissen oder Techniken, die in Ihrem Beitrag enthalten sind, unentgeldlich für jeden Zweck nutzen und diese Informationen unbegrenzt Dritten zugänglich sind. Alle Informationen werden dort "so, wie sie sind" zur Verfügung gestellt. Gleiches gilt für potenzielle Einreise-Ablehnungen als Konsequenz von politischen Meinungsäusserungen in Ihren Geschäfts-Netzwerken. Das Web vergisst nichts und selbst Schulstreiche können Ihnen später (Ausbildung, Karriere) Zugänge verwehren (digitale Reputation).

Unsere Empfehlung

Ihr Auskunftsrecht

Zu jedem Zeitpunkt sind wir in der Lage, auf Ihren schriftlichen Wunsch hin, einen Speicherauszug Ihrer personenbezogenen Daten zur Verfügung zu stellen. Bitte beachten Sie, dass wir verpflichtet sind, gesetzliche Archivierungsfristen einzuhalten und erst danach einen Löschvermerk umsetzen dürfen. Anders verhält es sich im Fall von Korrekturen, welche wir auf Nachweis (Kinderfreibetrag, Arbeitsunfähigkeit) umgehend einpflegen.

Infrastruktur

Neben regelmässigen Wartungs- und Update-Zyklen unser Hard- und Software, werden auch lernfähige Filter (Firewall, Spam) eingesetzt. Diese basieren auf mindestens doppelt ausgelegten Rechen- und Leitungsknoten (exemplarisch Redundanz Glasfaser, Stromanbindung), sowie hinterlegten Notfallplänen (Melde-, Compliance- und Prozessketten).

Mit Mut an die Digitalisierung. Das Internet ist Schuld! Hä? Sind wir völlig verrückt geworden? Vielleicht, aber vielleicht auch nicht. Wir stellen nachfolgend Eigenschaften des Netzes zur Diskussion, die - so meinen wir - für viel Verwirrung in der Arbeitswelt verantwortlich sind. Digitalisierung, künstliche Intelligenz, agile Strategie - wir befinden uns mitten in einem Wandel. Daran, dass die alten Rezepte auf Dauer weiter funktionieren werden, glauben die wenigsten. Wie lange trägt unser Geschäftsmodell noch? Wann wagen wir den Übergang zu neuen Lösungen? Tragen die Kollegen den Wandel mit?

Home Office

Passwort

Wie lautet Ihr Computer-Passwort? Vermutlich nicht "Passwort", das wäre zwar einfach, aber ziemlich leicht zu knacken. Wahrscheinlich lautet es aber auch nicht "¼4%FJ§)JDC)T?SLFL&Ss{\-" oder so ähnlich. Ein solches Single Signon Passwort wäre zwar ziemlich sicher, aber kein Mensch könnte es sich merken. Neben der eigenen Anmelde-Kennung wird ein Zugangs-Kennwort überall verlangt. Dieses ist mindestens 12 Stellen lang. Als Merk-Empfehlung bieten sich Kinderreime und Lieder, jedoch nicht der eigene Geburtstag oder die Kombination der Kindernamen an. Banale Aufzählungs-Passwörter (1234567) und bereits verwendete Kennungen werden zurück gewiesen.

Zwei-Faktor-Anmeldung trennt Ihre im Anmelde-Browser abgespeicherte Kennung vom notwendigen Zufallscode auf einem separaten Gerät (RFID Chip, SMS TAN, App Generator). Der zweite Faktorschlüssel gilt nur eine begrenzte Zeit und verfällt dann, um den Diebstahl Ihrer Login-Identität zu verhindern. Wir empfehlen dieses zweistufige Verfahren für alle Online-Transaktionen (PayPal, Google, Amazon, S-ID Check).

Internet der Dinge

Abgekürzt IoT, zeichnet das Bild von sich selbst-abstimmenden Fertigungsmaschinen und Prozess-Takt, der Folgeschritte (Versand, Etikettierung) vorausschauend eigenständig veranlasst. Solch eine Ereignis- und Geräte-Verkettung ist nur so gut, wie die hinterlegte Logik und Programmierung. Daher werden Arbeitsplatz-Anforderungen bei uns sich vom Maschinenbediener zum Maschinenflüsterer entwickeln (Datenschutz by Design).

Redundanz

Um die Wahrscheinlichkeit eines elektronischen Komponenten-Ausfalls zu reduzieren, werden massgebliche Elemente mehrfach ausgelegt und zeitgleich betrieben. Festplatten-Defekte werden durch andere Speicherpools übernommen, Kommunikationsstrecken auf eine alternative Route umgelegt. Dazu zählt auch die permanente Überwachung des Netzwerk-Verkehrs mit Anpassung unser Filterregeln gegen Eindringungs-Versuche (firewall, SNMP, TLS, Honeypot DMZ) im Leitstands-Monitor.

Geheimagent in eigener Sache

Digitalisierung

Künstliche Intelligenz

Digitaler Zwilling

Man sagt, dass Katzen zwei Leben haben, so sollten Sie auch einen digitalen Zwilling nutzen! Beispielsweise zur Vervielfältigung der individuellen Mail-Anschrift durch Alias-Varianten, bieten wir jedem Mitarbeitenden die Option auf Einmal- und Zwillings-Konten. Diese werden anstatt Ihrer Visitenkarten-Mail-Identität, beispielsweise zur Messe Registrierung (Newsletter Abo wird zum Auto-Spam), genutzt. Wir gewähren ebenfalls die Erstellung von fake Konten zur Verschleierung der eigenen Identität (Online Befragungen, Coupons, Payback, Kundenkarten).

Agile Strategie

Sicherheitskultur

Jede moderne, gut gemachte Richtlinie regelt beispielsweise auch mobiles Arbeiten: Wie telefoniere ich richtig am Flughafen oder im Zug? Wie arbeite ich im Flieger am Laptop? Umfasst sie aber auch Trends, wie E-Procurement und PDM/PLM mit ihren Push-Dokumenten?

Sonderfall Datenraum

Konventionelle Datenaustausch-Lösungen, wie Netzlaufwerk, E-Mail und Wechselspeichermedien, stossen rasch an ihre Grenzen, wenn es um die geforderte Kontrollierbarkeit des Datenflusses geht. Datenanhänge zeichnen sich vielmehr dadurch aus, dass sie sehr oft sehr gross sind. Daran scheitern die unterschiedlichen Mail-Provider, deren Roaming Maximum untereinander bei 10 MB begrenzt ist (Beispiel: t-online an gmx). In der Regel sind nur 5 – 10 % aller Firmendaten sensibel, diese haben es aber in sich, weil sie maximale Sicherheit für den revisionssicheren Austausch geschäftskritischer Daten erfordern (Geheimhaltungs-Vorgaben NDA, TISAX).

Spätestens jetzt kommt der Datenraum ins Spiel (MagentaCloud, SharePoint, Dropbox, iCloud) welcher bei gegenseitiger Nutzung nicht von Registrierungs- und Kostenpflicht geprägt und von einem Cloud-Anbieter mit Niederlassung in Deutschland verarbeitet werden sollte (Datenkontroll-Herausforderungen wie Data Residency, GDPR, PCI/DSS oder HiPPA). In Bezug auf Datenhaltung, Datenfluss, Nutzungsbedingungen und Rechte an den Dateien (Urheber- und gewerbliche Schutzrechte) gemäss DSGVO verbleiben folgende Angebote (HubiC, GSuite Drive, Netfiles, WeTransfer und SeppMail).

Aufgrund der weiten Verbreitung empfehlen wir WeTransfer für grosse, verschlüsselte Anhänge.

Sonderfall Videoaufzeichnung

Für bereits existierende Verarbeitungsvorgänge (Datenanwendungen) ist grundsätzlich keine Datenschutz-Folgenabschätzung durchzuführen. Diese sind durch Einwilligkeit über sichtbarer Kennzeichnung (Beschilderung) und durch Genehmigung im Rahmen unser AEO-F Zertifizierung gegeben. Unsere Aufzeichnungen decken den Campus ohne öffentliche Wege ab und halten nur 72 Stunden Bildmaterial bereit.

Sonderfall Maschinen-Logbuch

Massgeschneiderte Produktionsmaschinen koordinieren ihre Bearbeitungs-Module auf Basis von Sensoren (Fühlern) und Aktoren (Reglern). Die Vorschubschritte werden über SPS-Regelkreise und nachfolgend Maschinen-Logbücher abgearbeitet. Diese Daten sind generell ohne Personen- und Auftragsbezug und somit problemlos zur Ferndiagnose über die Datenwolke (Cloud) zu nutzen.

Lässt das Kleingedruckte noch Raum für Grosses? Hier entsteht Zukunft.

Geheim oder Vertraulich

Wir gliedern organisatorisch nach:

+ Einstufung der Geschäftsgeheimnisse nach ihrer Bedeutung für das Unternehmen

+ Kennzeichnung der Geschäftsgeheimnisse als „geheim“ oder „vertraulich“

+ Regelung von Verantwortlichkeiten und Zugriffsrechten

+ Limitierung und Protokollierung des tatsächlichen Zugriffs, die Schulung der Mitarbeiter zum Umgang mit Geschäftsgeheimnissen und Folgen bei Verstössen

+ Trennung von Netzwerk- und Server-Strukturen, die Einrichtung von Firewalls, die Durchführung regelmässiger Software-Updates, sowie die Verschlüsselung von Daten.

Informieren Sie sich jederzeit über unsere Allgemeinen Geschäftsbedingungen.

Wer seine Anwender überraschen und begeistern will, braucht Neugier und Erfahrung, Instinkt und Expertise, einen wachen Blick nach draussen und drinnen, die Bereitschaft, sich selbst und seine Erfolge infrage zu stellen. Und eine Unternehmenskutlur, die all das erst möglich werden lässt. Unsere Innovation ist das Ergebnis von Wissen X Kreativität X Ausdauer. Weil wir wissen, dass Innovationen Zeit brauchen. Und unsere Produkte nie fertig sind - auch wenn sie gerade perfekt erscheinen.

Die Erfolgsgeschichte von Westaflex ist eng verbunden mit der Innovationsgeschichte der flexiblen Rohrleitungen für lufttechnische Anwendungen. Eigener Maschinenbau zur industriellen Herstellung dieser flexiblen Rohre war die Grundlage für kontinuierliche Innovationen und Verbesserungen – und für immer wieder neu entdeckte und entwickelte Anwendungsbereiche.

Wir wollen Innovationsführer sein, und dazu brauchen wir keine Verwaltung des Bestehenden, sondern den Willen zur Veränderung, denn Innovation bedeutet immer Transformation.

An: todd.bell@aol.com. Bcc: jen.bell@alo.com. Hey, Todd, Liz hat mir von Eurer Affäre erzählt. Aber keine Sorge, Jen erfährt von mir nix!