Data

Datenschutz-Versprechen: Unsere smarten Produkte sind zunehmend intelligenter. Wissen zieht jedoch auch eine grosse Verantwortung nach sich.Wir sind absichtlich sparsam mit Daten, die wir aufnehmen, und behandeln sie mit großem Respekt.Ihr Datenschutz ist unsere Priorität, ebenso wie der Schutz und die sichere Aufbewahrung Ihrer Daten. Wir sind transparent bezüglich ihrer Nutzung und werden Sie immer auf die Informationen aufmerksam machen, die Sie teilen. Für Ihre Sicherheit erklären wir nachfolgend genau, welche Informationen wir sammeln, wie wir sie schützen und welche Möglichkeiten Sie haben, diese zu ändern oder zu löschen. Ihr Vertrauen ist uns wichtig. Und während unsere Technologie sich weiterentwickelt, stellen wir Ihren Datenschutz weiterhin an erste Stelle.

Kriterien einheitlicher Risikobestimmung

Im Gremium mit unserem bDSB erstellen haben wir systematische Beschreibungen unser Verarbeitungsvorgänge und Zwecke, sowie die Notwendigkeit und Verhältnismäßigkeit, wie auch die Risikobewertung und die geplanten Abhilfemassnahmen festgelegt. Dazu nutzen wir die Leitlinie der Art.-29-Datenschutzgruppe, anhand deren unsererseits geprüft wird, ob eine DSFA durchgeführt werden muss. Dies ist umso wahrscheinlicher sein, wenn mindestens zwei eingestuften Kriterien erfüllt sind:

+ Scoring und Evaluierung, inkl. Profilbildung und Vorhersagen

+ Automatisierte Entscheidungen mit rechtlicher oder im Gewicht vergleichbarer Wirkung

+ systematische Beobachtung (z. B. von Arbeitsräumen)

+ Sensible Daten

+ Datenverarbeitung im grossen Umfang

+ Datensätze, die abgeglichen oder kombiniert werden

+ Daten von besonders schutzbedürftigen Personen (z. B. Arbeitnehmer, Kinder)

+ Innovative Nutzung oder Verwendung von technologischen und organisatorischen Lösungen (z. B. eine Kombination aus Fingerabdruckscan und Gesichtserkennung)

+ Betroffene können ein Recht oder eine Dienstleistung ohne vorgeschaltete Datenverarbeitung nicht in Anspruch nehmen (z. B.: Eine Bank verlangt die Durchleuchtung von Daten eines potentiellen Kreditkunden vor einer Entscheidung über einen Vertragsabschluss)

Sie können aber auch Ihre Social-Login-Funktionen auf unserer Plattform verwenden. Wenn Sie diese Funktion wählen, senden Sie uns Ihren Benutzernamen im sozialen Netzwerk Ihrer Wahl (z.B. Facebook oder XING), die Email-Adresse, mit der Sie sich beim sozialen Netzwerk anmelden, und gegebenenfalls die Handynummer, die Sie in dem sozialen Netzwerk hinterlegt haben. Auf Websites wie allaboutcookies und youronlinechoices können Sie ausserdem mehr über Cookies im Allgemeinen erfahren, unter anderem, wie Sie feststellen können, welche Cookies auf Ihrem (mobilen) Gerät installiert sind, und wie Sie diese verwalten und löschen können.

Schadensvermeidung

Ein Mensch kann durch eine Datenverarbeitung physische, materielle und immaterielle Schäden erleiden. Bezogen auf die geplante Anwendung ist zu klären, welche Schäden aus der Datenverarbeitung für Betroffene resultieren können.

Beispielhaft nennt die DS-GVO hier:

+ Diskriminierung

+ Identitätsdiebstahl

+ Rufschädigung

+ Finanzieller Verlust

+ Hinderung der Kontrolle über eigene Daten

+ Profilbildung mit Standortdaten

Risikominimierung

Wer personenbezogene Daten verarbeiten will, ist verpflichtet, im Verhältnis zum Risiko nach dem Stand der Technik angemessene Massnahmen zum Schutz der Daten zu ergreifen, diese regelmäßig, bei Bedarf sogar unverzüglich zu überprüfen und erforderlichenfalls upzudaten. In der Regel handelt es sich um eine Kombination aus:

+ organisatorischen Maßnahmen (z. B. Datenschutzschulung von Mitarbeitern, interne Regelungen zum Datenschutz, Notfallkonzept) und

+ technischen Maßnahmen (z. B. Einsatz von Firewall und Virenscanner und deren zeitgemäßer Update, Verschlüsselung von Daten).

Nachweise

Die Durchführung einer Datenschutz-Folgenabschätzung ist eine gesetzliche Pflicht. Unternehmen müssen nachweisen können, dass sie dieser gesetzlichen Verpflichtung nachkommen. Der Nachweis ist Bestandteil der Rechenschaftspflicht. Diese verpflichtet verantwortliche Stellen, alle Vorgaben der DS-GVO einzuhalten, wirksam umzusetzen, zu überprüfen und bei Bedarf nachzubessern.

Wir erheben nicht wissentlich Daten zu Minderjährigen. Wenn wir erfahren, dass eine Person uns persönliche Daten zukommen lässt, die unter 18 Jahre alt ist, werden wir diese Informationen so schnell wie möglich löschen oder beseitigen.

Mit anderen Worten: es geht um Druck. Wenn uns also wirklich am Datenschutz gelegen ist, dann müssen wir nach der Datenschutzgrundverordnung auch ernsthaft über Datenschutz gegenüber dem Staat sprechen, sowie über neue und dezentrale Konzepte der Kommunikation im Internet. Und das steht in deutlichem Missverhältnis zu dem Reputationsverlust und auch den Sanktionen, die Unternehmen in solchen Verfahren drohen.

Die Datenschutz-Grundverordnung (DS-GVO) regelt unsere Rahmenbedingungen für Datenschutz und Datensicherheit. Hierbei führt sie für die Verarbeitung von personenbezogenen Daten einen risikobasierten Ansatz ein. Dies bedeutet: Je risikoreicher und schadensgeneigter eine Verarbeitung von Daten für Betroffene sein kann, umso höhere Anforderungen stellt die DS-GVO an unsere Nutzung. Immer dann, wenn eine Form der Datenverarbeitung für die Rechte und Freiheiten einer Person ein hohes Risiko zur Folge hat, nehmen wir vor Einführung eine sog. Datenschutz-Folgenabschätzung (DSFA) hinzu und ermitteln, welche Folgen eine geplante Verarbeitung für den Schutz der Daten Betroffener hätte. Über das Instrumentarium unser DSFA sollen Risiken beschrieben, bewertet und reduziert werden. Über Prüfroutinen stellen wir sicher, dass unser DSFA-Verfahren noch aktuell ist.

Versanddienstleister

Eine Übermittlung von Daten an Versanddienstleister findet nur in dem Umfang statt, wie es für die Durchführung der Lieferung erforderlich ist. Hierzu werden lediglich die als Versandanschrift übermittelten Informationen, wie z. B. Name und Anschrift, übermittelt.

Versanddienstleister für Standardlieferungen in Deutschland sind die:

DHL Express Germany GmbH, Heinrich-Brüning-Straße 5, 53113 Bonn und die

DPD Deutschland GmbH, Im Gewerbepark 10, 49326 Melle.

Versanddienstleister für Standardlieferungen in Österreich ist die:

DPD Direct Parcel Distribution Austria GmbH, Arbeitergasse 46, A-2333 Leopoldsdorf.

Versanddienstleister für Standardlieferungen in der Schweiz ist die:

DPD Schweiz AG, Sonnentalstrasse 5, CH-8600 Dübendorf.

Cookies, Pixel und Beacons

Die Daten werden gelöscht wenn die jeweilige Sitzung beendet ist, wobei grundsätzlich eine Zuordnung des aufrufenden Clients nicht möglich ist. Für unsere Multimedia-Angebote notwendige Service Provider Key Cookies sind:

Google Inc NID

_gid

_ga

_gat

__utmz

__utmc

__utma

__utmt_UA-58731966-12

_gaexp

Hubspot

__hssc

__hssrc

__hstc

hubspotutk

Hotjar

_hjIncludedInSample

Matomo

_pk_id

_pk_ses

PIWIK_SESSID

__tawkuuid

piwik_auth

piwik_lang

_pk_hsr

Einzelfall-Prüfung einschliesslich Profiling

Sie haben das Recht, nicht einer ausschliesslich auf einer automatisierten Verarbeitung – einschliesslich Profiling – beruhenden Entscheidung unterworfen zu werden, die Ihnen gegenüber rechtliche Wirkung entfaltet oder Sie in ähnlicher Weise erheblich beeinträchtigt. Dies gilt nicht, wenn die Entscheidung:

(1) für den Abschluss oder die Erfüllung eines Vertrags zwischen Ihnen und dem Verantwortlichen erforderlich ist,

(2) aufgrund von Rechtsvorschriften der Union oder der Mitgliedstaaten, denen der Verantwortliche unterliegt, zulässig ist und diese Rechtsvorschriften angemessene Maßnahmen zur Wahrung Ihrer Rechte und Freiheiten sowie Ihrer berechtigten Interessen enthalten oder

(3) mit Ihrer ausdrücklichen Einwilligung erfolgt.

Zahlungsdienstleister, Speicherung von Kreditkartendaten

Wir speichern keine Kreditkartendaten. Ihre Kreditkartendaten werden jedoch vom Kreditinstitut oder sonstigen bei der Zahlung beauftragten Zahlungsdienstleistern erhoben und verarbeitet. Sie haben während des Bestellprozesses die Möglichkeit, Ihre Kreditkarte als Zahlungsart für zukünftige Bestellungen in Ihrem Profil zu hinterlegen. Wir speichern in diesem Fall nur eine Verknüpfung zu den bei den Zahlungsdienstleistern gespeicherten Kreditkartendaten.

Bonitätsprüfung

Unser Unternehmen prüft regelmässig bei Vertragsabschlüssen und in bestimmten Fällen, in denen ein berechtigtes Interesse vorliegt auch bei Bestandskunden Ihre Bonität. Dazu arbeiten wir mit der Creditreform Boniversum GmbH, Hellersbergstraße 11, 41460 Neuss zusammen, von der wir die dazu benötigten Daten erhalten. In der Datenbank der Creditreform Boniversum werden insbesondere Angaben gespeichert über den Namen, die Anschrift, das Geburtsdatum, ggf. die E-Mailadresse, das Zahlungsverhalten und die Beteiligungsverhältnisse von Personen. Zweck der Verarbeitung der gespeicherten Daten ist die Erteilung von Auskünften über die Kreditwürdigkeit der angefragten Person. Rechtsgrundlage für die Verarbeitung ist Art. 6 Abs. 1f EU-DSGVO. Auskünfte über diese Daten dürfen danach nur erteilt werden, wenn ein Kunde ein berechtigtes Interesse an der Kenntnis dieser Informationen glaubhaft darlegt. Sofern Daten in Staaten außerhalb der EU übermittelt werden, erfolgt dies auf Basis der sog. „Standardvertragsklauseln“, die Sie einsehen oder sich von dort zusenden lassen können.

Zusammenfassend bezeichnen wir die Webseiten, die Apps und unsere Social-Media-Seiten als „Online-Services“ und diese zusammen mit unseren Offline-Kanälen wiederum als „Services“. Sie haben stets die Wahl: entscheiden Sie selbst, was und wie viel Sie mit uns teilen und wann und wie Sie von uns hören möchten.

BEGRIFFSBESTIMMUNGEN

Unsere Datenschutzerklärung und Datenverständnis beruht auf den Begrifflichkeiten, die durch den Europäischen Richtlinien- und Verordnungsgeber beim Erlass der Datenschutz-Grundverordnung (DS-GVO) verwendet wurden. Um dies zu gewährleisten, möchten wir vorab die verwendeten Begrifflichkeiten erläutern.

Wir verwenden unter anderem die folgenden Begriffe:

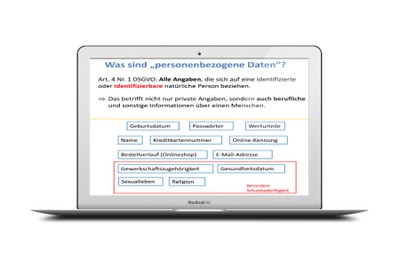

A) PERSONENBEZOGENE DATEN

Personenbezogene Daten sind alle Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person (im Folgenden „betroffene Person“) beziehen. Als identifizierbar wird eine natürliche Person angesehen, die direkt oder indirekt, insbesondere mittels Zuordnung zu einer Kennung wie einem Namen, zu einer Kennnummer, zu Standortdaten, zu einer Online-Kennung oder zu einem oder mehreren besonderen Merkmalen, die Ausdruck der physischen, physiologischen, genetischen, psychischen, wirtschaftlichen, kulturellen oder sozialen Identität dieser natürlichen Person sind, identifiziert werden kann.

B) BETROFFENE PERSON

Betroffene Person ist jede identifizierte oder identifizierbare natürliche Person, deren personenbezogene Daten von dem für die Verarbeitung Verantwortlichen verarbeitet werden.

C) VERARBEITUNG

Verarbeitung ist jeder mit oder ohne Hilfe automatisierter Verfahren ausgeführte Vorgang oder jede solche Vorgangsreihe im Zusammenhang mit personenbezogenen Daten wie das Erheben, das Erfassen, die Organisation, das Ordnen, die Speicherung, die Anpassung oder Veränderung, das Auslesen, das Abfragen, die Verwendung, die Offenlegung durch Übermittlung, Verbreitung oder eine andere Form der Bereitstellung, den Abgleich oder die Verknüpfung, die Einschränkung, das Löschen oder die Vernichtung.

D) EINSCHRÄNKUNG DER VERARBEITUNG

Einschränkung der Verarbeitung ist die Markierung gespeicherter personenbezogener Daten mit dem Ziel, ihre künftige Verarbeitung einzuschränken.

E) PROFILING

Profiling ist jede Art der automatisierten Verarbeitung personenbezogener Daten, die darin besteht, dass diese personenbezogenen Daten verwendet werden, um bestimmte persönliche Aspekte, die sich auf eine natürliche Person beziehen, zu bewerten, insbesondere, um Aspekte bezüglich Arbeitsleistung, wirtschaftlicher Lage, Gesundheit, persönlicher Vorlieben, Interessen, Zuverlässigkeit, Verhalten, Aufenthaltsort oder Ortswechsel dieser natürlichen Person zu analysieren oder vorherzusagen.

F) PSEUDONYMISIERUNG

Pseudonymisierung ist die Verarbeitung personenbezogener Daten in einer Weise, auf welche die personenbezogenen Daten ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifischen betroffenen Person zugeordnet werden können, sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und technischen und organisatorischen Massnahmen unterliegen, die gewährleisten, dass die personenbezogenen Daten nicht einer identifizierten oder identifizierbaren natürlichen Person zugewiesen werden. Es gelten die Definitionen in der Rangfolge DS-GVO, BDSG, ePrivacy, UWG und TMG.

G) VERANTWORTLICHER ODER FÜR DIE VERARBEITUNG VERANTWORTLICHER

Verantwortlicher oder für die Verarbeitung Verantwortlicher ist die natürliche oder juristische Person, Behörde, Einrichtung oder andere Stelle, die allein oder gemeinsam mit anderen über die Zwecke und Mittel der Verarbeitung von personenbezogenen Daten entscheidet. Sind die Zwecke und Mittel dieser Verarbeitung durch das Unionsrecht oder das Recht der Mitgliedstaaten vorgegeben, so kann der Verantwortliche beziehungsweise können die bestimmten Kriterien seiner Benennung nach dem Unionsrecht oder dem Recht der Mitgliedstaaten vorgesehen werden.

H) AUFTRAGSVERARBEITER

Auftragsverarbeiter ist eine natürliche oder juristische Person, Behörde, Einrichtung oder andere Stelle, die personenbezogene Daten im Auftrag des Verantwortlichen verarbeitet.

I) EMPFÄNGER

Empfänger ist eine natürliche oder juristische Person, Behörde, Einrichtung oder andere Stelle, der personenbezogene Daten offengelegt werden, unabhängig davon, ob es sich bei ihr um einen Dritten handelt oder nicht. Behörden, die im Rahmen eines bestimmten Untersuchungsauftrags nach dem Unionsrecht oder dem Recht der Mitgliedstaaten möglicherweise personenbezogene Daten erhalten, gelten jedoch nicht als Empfänger.

J) DRITTER

Dritter ist eine natürliche oder juristische Person, Behörde, Einrichtung oder andere Stelle ausser der betroffenen Person, dem Verantwortlichen, dem Auftragsverarbeiter und den Personen, die unter der unmittelbaren Verantwortung des Verantwortlichen oder des Auftragsverarbeiters befugt sind, die personenbezogenen Daten zu verarbeiten.

K) EINWILLIGUNG

Einwilligung ist jede von der betroffenen Person freiwillig für den bestimmten Fall in informierter Weise und unmissverständlich abgegebene Willensbekundung in Form einer Erklärung oder einer sonstigen eindeutigen bestätigenden Handlung, mit der die betroffene Person zu verstehen gibt, dass sie mit der Verarbeitung der sie betreffenden personenbezogenen Daten einverstanden ist.

Kontaktaufnahme

Beschreibung und Umfang der Datenverarbeitung

Auf unserer Internetseite wird unter westaflex.com/unternehmen/kontakt ein „Kontaktformular“ vorgehalten. Es kann für die elektronische Kontaktaufnahme mit Westaflex Industries genutzt werden. Nimmt ein Nutzer diese Möglichkeit wahr, so werden die in der Eingabemaske eingegeben Daten an uns übermittelt und gespeichert.

Für unser Kontaktformular sind dies folgende Daten:

(01) Name

(02) Vorname

(03) Firma

(04) Straße/Hausnummer

(05) Postleitzahl/Ort

(06) Land

(07) Email-Adresse

(08) Telefon

(09) Telefax

(10) Ansprechpartner

Im Zeitpunkt der Absendung der Nachricht werden zudem folgende Daten gespeichert:

(1) IP, von der die Bestätigung des Formulars geklickt wurde

(2) Zeitpunkt der Anforderung

Für die Verarbeitung der Daten wird im Rahmen des Absendevorgangs Ihre Einwilligung eingeholt und auf diese Datenschutzerklärung verwiesen. Ferner ist eine Kontaktaufnahme über die bereitgestellte E-Mail-Adresse möglich. In diesem Fall werden die in der E-Mail übermittelten personenbezogenen Daten des Nutzers gespeichert.

Im Zeitpunkt des Eingangs der E-Mail werden neben Ihrer E-Mail-Adresse zudem folgende Daten gespeichert:

(1) IP, von der die E-Mail verschickt wurde

(2) Zeitpunkt der Anforderung

Ferner ist eine Kontaktaufnahme über die bereitgestellte Telefonnummer möglich. In diesem Fall werden die uns telefonisch übermittelten Daten des Nutzers sowie eine angezeigte Rufnummer und der Zeitpunkt des Anrufs gespeichert. Sollten Sie auf dem Postweg mit uns Kontakt aufnehmen, speichern wir die uns schriftlich übermittelten Daten sowie das Eingangsdatum. Die Daten werden ausschließlich für die Verarbeitung der Konversation verwendet. Beendet ist die Konversation dann, wenn sich aus den Umständen entnehmen lässt, dass der betroffene Sachverhalt abschliessend geklärt ist. Die während der Kontaktaufnahme zusätzlich erhobenen personenbezogenen Daten werden in der Regel spätestens nach einer Frist von 30 Tagen gelöscht.

Datenverarbeitung ist Erheben, Speichern, Übermitteln, Verändern, Löschen – für jede dieser Aktionen bedarf es stets einer Rechtsgrundlage. Wo immer Daten erfasst werden, muss der, um den es geht, zeitgleich informiert werden. tl;dr: Vorab ein paar Worte von uns. Auf dieser Website "westaflex industries" werden keine Cookies gespeichert, es wird kein Analysetool wie Google Analytics verwendet, es werden keine Schriften von Google Webfonts, kein Google Maps oder sonstige Daten von fremden Servern geladen. Somit werden auch keine personenbezogenen Daten erhoben oder an Dritte weitergegeben. Für Youtube- und Vimeos-Videos wird kein Embed verwendet, sondern eine Grafik, die auf Klick zu den Inhalteanbietern weiterleitet. Wenn die SSL Verschlüsselung aktiviert ist, können die Daten, die Sie an uns übermitteln, nicht von Dritten mitgelesen werden. Unser Index trägt den Zusatz „robots: noindex,follow“.

Erst, wenn die Meinungs- und Pressefreiheit verloren und die Grundgesetze eingeschränkt sind, merken wir, wie wichtig der Selbst-Datenschutz für unser eigenbestimmtes Leben ist. Nach dem RAMS-Ansatz haben wir die verschiedenen von uns genutzten Dienste klassifiziert und formuliert.

Legende:

bDSB = betrieblicher Datenschutzbeauftragter

DSFA = EU Datenschutz-Grundverordnung

VA = Verfahrens-Anweisung, Belehrung

ADV = Auftrags-Datenverarbeitungs-Vertrag

TOM = technisch, organisatorische Massnahmen

RAMS = Zuverlässigkeit, Verfügbarkeit, Instandhaltbarkeit, Sicherheit

DSFA Negativ-Liste

| Infoniqa Lohnabrechnung | ||

|---|---|---|

| Risko | relevant | ADV abgeschlossen |

| Ort | Rechenzentrum | Hochsicherheit, TOM vorliegend |

| Server | Deutschland | Zugriff verschlüsselt, VPN |

| Einsichtnahme in Schulungs- und Audit-Plan, sowie ADV nach Vereinbarung. | ||

| e-Manager Datentransfer | ||

|---|---|---|

| Risiko | relevant | ADV abgeschlossen |

| Ort | Rechenzentrum | Stand der Technik, TOM zertifiziert |

| Server | Deutschland | verschlüsselt mit Signatur-Zertifikaten |

| Alle Angaben verifiziert, Dokumente analog vorliegend. | ||

| Eigene Infrastruktur | ||

|---|---|---|

| Risiko | relevant | Redundanz in Versorgung und Infrastruktur |

| Ort | Inhouse Hub | Compliance Check und fortwährende Audit-Logs |

| Server | Deutschland | inkrementelle Kreuz-Spiegelung, Qualifizierung |

Alle Angaben Standort-spezifisch qualifiziert. |

||

| oxaion ERP | ||

|---|---|---|

| Risiko | mittel | ADV abgreschlossen |

| Ort | on premise | SAA Berechtigungskonzept |

| Server | Gütersloh | Software-Resilienz eingebaut, Rollback Methoden |

| Abwehr- und Schutz-Technologien durch Penetrations-Tests validiert. | ||

| Teuto.net ISP | ||

|---|---|---|

| Risiko | niedrig | ADV abgeschlossen, Geo-IP Nähe |

| Ort | Rechenzentrum | eigene V-Server, Plone CMS, ISO27001 |

| Server | Bielefeld | pseudonymisierte Server-Logs, kein Archiv |

| Redundante Netzknoten, Liste der Sub-Auftragsdaten-Firmen vorliegen.. | ||

| VoIP | ||

|---|---|---|

| Risiko | niedrig | ADV abgeschlossen, Open Source Hybrid-Plattform |

| Ort | SaaS | Fallback Leitungen, redundante backbone Architektur |

| Server | Bremen | keine Log-Auswertung, Löschung mit Rechnung |

| Flatrate, weltweite Peer-to-Peer Kommunikations-Plattform. | ||

Diese Liste ist in Bearbeitung und wird ständig durch unseren bDSB und die Oberste Leitung kuratiert.

DSFA Positiv-Liste

| Sicherheitskultur | ||

|---|---|---|

| Risiko | mittel | Einweisungen und Mitarbeitende VA |

| Ort | Organisation | Wiki Tutorien, Qualifizierungs-Offerten |

| gültig | EU-Standorte | Piktogramme, sprachlich angepasste Workshops |

| Hinterlegung in unseren ISO Managementsystemen und Reviews. | ||

| Software | ||

|---|---|---|

| Risiko | gering | Standard-Anwendungen, mehrheitlich quell-offen |

| Ort | Campus | ausgewählte Lizenz- und Wartungs-Programme |

| gültig | EU-Standorte | kontinuierliche Updates, security by design |

| Jährliche, nachhaltige Investitions- und Technologie-Planung und Umsetzung. | ||

| Fernzugriff | ||

|---|---|---|

| Risiko | gering | nur SPS-Maschinendaten, kein Perseonenbezug |

| Ort | Fabrik | Zwiebel-Prinzip Zugriff |

| gültig | Cloud | predictive Analyse und Wartung |

| Im Rahmen von Wartungs- und embedded BIOS Updates. | ||

| Newsletter | ||

|---|---|---|

| Risiko | gering | Umstellung auf RSS-Feed Verteiler |

| Ort | Service | neutraler Abruf, ohne Personenbezug |

| gültig | Cloud | keine Anmeldung und Login notwendig |

| Sämtliche Informations-Angebote auf Bedarf im Self-Service. | ||

| Media Agentur | ||

|---|---|---|

| Risiko | gering | Werkvertrag auf CI Vorgabe |

| Ort | Marketing | Code- und Layout Erstellung, Apps |

| gültig | EU | schnelle Umsetzung, Korrekturen |

| Unsere Media Agenturen arbeiten nach unseren Vorgaben. | ||

| Freie Berufe | ||

|---|---|---|

| Risiko | gering | durch Schweigepflicht und Berufs-Ethos gebunden |

| Ort | Campus | Amtsarzt, Steuerprüfer- und Personalberater |

| gültig | EU | ergänzt durch Geheimhaltungs-Vereinbarung |

| Mehrheitlich zur Verschwiegenheit in Personal-Dingen verpflichtet. | ||

Ticketsystem und Fern-Hilfe

was mit der Volkszählung begann...

in einem Idealbild für unsere Zukunft, könnte die Menschheit Technologie weiterhin beherrschen und dazu nutzen, die grossen Herausforderungen, wie Klimawandel, Krankheiten, Wasserversorgung, Hunger und Energie zu lösen. Als Resultat der Megatrends Automatisierung und Kognifizierung, kann Europa vor allem eines geniessen: wir haben mehr Zeit. Mehr Freizeit für Tätigkeiten die am oberen Ende der Maslow-Pyramide unser menschlichen Bedürfnisse angesiedelt sind, wie zum Beispiel soziale Interaktion, Kreativität und Selbstverwirklichung.

Digitale Inventur - was wir Ihnen versprechen können: Wir erheben nur genau die Datenmenge, die wir brauchen, um unseren Service bereitzustellen. Das bedeutet: So viel wie nötig, so wenig wie möglich. Was Sie jetzt tun müssen? Nichts, wir haben uns schon um alles gekümmert!

keine Patentlösungen, aber gute Lösungsansätze

Bisher waren Verstöße gegen den Datenschutz nicht abmahnbar, weil sie keinen Wettbewerbsverstoß im Sinne des UWG darstellten. Das ändert sich nun, wodurch Datenschutz-Ordnungswidirgkeiten zur Straftat werden, zudem legt der Internetnutzer immer mehr Wert auf Datenschutz, da er wissen möchte, wofür seine Daten verwendet werden. Datenschutz, Datensicherheit und ordnungsgemäße Datenverarbeitung sollen alle Beteiligten vor Gefahren schützen und gleichzeitig Informationsfreiheit und Informationsgleichgewicht gewährleisten. Ebenso erlauben die Bedeutung, die wir dem Thema Informationssicherheit geben, unseren Stakeholdern, Rückschlüsse auf das Qualitätsmanagement der gesamten Unternehmens-Holding zu ziehen.

Gründe, warum das Thema alle im Unternehmen angeht, und nicht nur einen kleinen Teil der Belegschaft:

+ Informationen kommen nicht nur in elektronischer Form vor.

+ Informationen kommen auf Papier, gesprochen, in Video- oder Audioform, usw. vor. Sie werden auf verschiedenste Arten und Weisen übermittelt: per E-Mail, per Fax, per Post, im persönlichen Gespräch etc.

+ Informationen haben bestimmte Schutzziele wie Vertraulichkeit, Verfügbarkeit und Integrität, die im internationalen Standard, der ISO-Norm 27001, festgeschrieben wurden.

+ Externe und interne Anforderungen machen es notwendig, dass Sie sich mit Informationssicherheit befassen.

Nach der Reform ist vor der Reform

Es liegt auf der Hand, dass mitgliedstaatliche Regelungen abgeschafft werden müssen, um das Datenschutzrecht auf europäischer Ebene zu vereinheitlichen. Damit ist das alte Bundesdatenschutzgesetz (BDSG) passé. Überkommene deutsche Regelungen wie die zu Chipkarten (§ 6c BDSG a.F.), automatisierten Abrufsystemen (§ 10 BDSG a.F.) und ein spezifischer Werbedatenschutz (§ 28 Abs. 3 u. 4, § 29 BDSG a.F.) entfallen. Allerdings auch der in Deutschland beliebte "Gang nach Karlsruhe" führt nun nach Luxemburg zum Europäischen Gerichtshof (EuGH). So gilt die DSGVO vor allem und ohne nennenswerten Ausnahmen für den Vertrags- und Kundendatenschutz. Auch der Werbedatenschutz unterfällt umfassend der DSGVO. Für alle Datenverarbeitungen, die auf dem europäischen Markt stattfinden, gelten die neuen Anforderungen, unabhängig von Serverstandort und Unternehmenssitz. Jedenfalls wird der Binnenmarkt vor Marktteilnehmern und Angeboten geschützt, die niedrige oder keine Datenschutzvorgaben einhalten und somit zu einem positiven Wettbewerbsfaktor. Unsererseits verfolgen wir das Prinzip der geringsten Rechte und regelmässig „aufräumen“ um alle nicht mehr benötigten Daten zu löschen.

Gute Laune ist auch eine Grundvoraussetzung

Denn es wird nicht einfach nur das deutsche BDSG durch die DSGVO ersetzt, sondern durch eine Mehrzahl von Rechtsquellen, eine Mischung aus Hard Law und Soft Law sowie Regelungskaskaden von Europarecht und mitgliedstaatlicher Konkretisierung. Weiterhin gilt, dass regelungstechnisch personenbezogene Datenverarbeitung (präventiv) untersagt ist und unter einem Erlaubnisvorbehalt steht. Auch wenn keine Datenverarbeitung per se belanglos ist, wie ein alter datenschutzrechtlicher Glaubenssatz lautet, sind in der DSGVO Persönlichkeitsrechtsgefährdungen durchaus typisiert. Und durch den textlich unscheinbaren Art. 23 DSGVO bleiben die meisten bereichsspezifischen Regelungen für den öffentlichen Bereich erhalten.

Social Compliance

Kein Mensch ist gezwungen, irgendetwas im Internet zu nutzen. Die grossen Datenschutzfragen unserer Zeit werden deshalb nicht allein durch die jetzige EU-Datenschutzreform beeinflusst: Die Überwachung durch Datendienstleister und Soziale Netzwerke ist letztlich eine transatlantische Wirtschaftsfrage und wird handelspolitisch entschieden werden müssen. Und die Überwachung durch Nachrichtendienste ist als den Mitgliedstaaten vorbehaltener Regelungsbereich von vornherein nicht von der DSGVO und der JIRL erfasst. Hauptzweck der EU-Datenschutzreform ist die Harmonisierung. Dies betrifft nicht nur die innereuropäische Rechtsvereinheitlichung, sondern will daneben und auch für datenbasierte Dienste und Verarbeitungen ein sogenanntes level playing field für europäische und außereuropäische Verarbeiter schaffen. Auch die Möglichkeiten der Selbstregulierung (Art. 40 ff. DSGVO), u.a. über Zertifizierungen (Art. 42 DSGVO), werden ausgeweitet.

VUCA volatility, uncertainty, complexity und ambiguity

In einer VUCA Arbeitswelt lässt sich Datenschutz nicht ohne IT-Technik umsetzen.Der Begriff „Privacy by Design“ stammt von Ann Cavoukian, der ehemaligen Informationsfreiheits- und Datenschutzbeauftragten der kanadischen Provinz Ottawa - er ist zentraler Aspekt der DS-GVO.

Die Sieben Prinzipien von „Privacy by Design“

+ Proaktiv, nicht reaktiv; als Vorbeugung und nicht als Abhilfe

+ Datenschutz als Standardeinstellung („Privacy by Default“)

+ Der Datenschutz ist in das Design eingebettet

+ Volle Funktionalität – eine Positivsumme, keine Nullsumme

+ Durchgängige Sicherheit – Schutz während des gesamten Lebenszyklus

+ Sichtbarkeit und Transparenz – Für Offenheit sorgen

+ Die Wahrung der Privatsphäre der Nutzer – für eine nutzerzentrierte Gestaltung sorgen

Rufen Sie diese Rubrik unser Datenschutzerklärung von Zeit zu Zeit auf, um die jeweils aktuelle Version zu überprüfen. Sie müssen keine Gebühr zahlen, um auf Ihre personenbezogenen Daten zuzugreifen (oder um Ihre in dieser Datenschutzrichtlinie beschriebenen Rechte auszuüben). Wir berechnen jedoch gegebenenfalls eine Gebühr, wenn sich Ihr Antrag als ungerechtfertigt, repetitiv oder unverhältnismässig erweisen sollte.